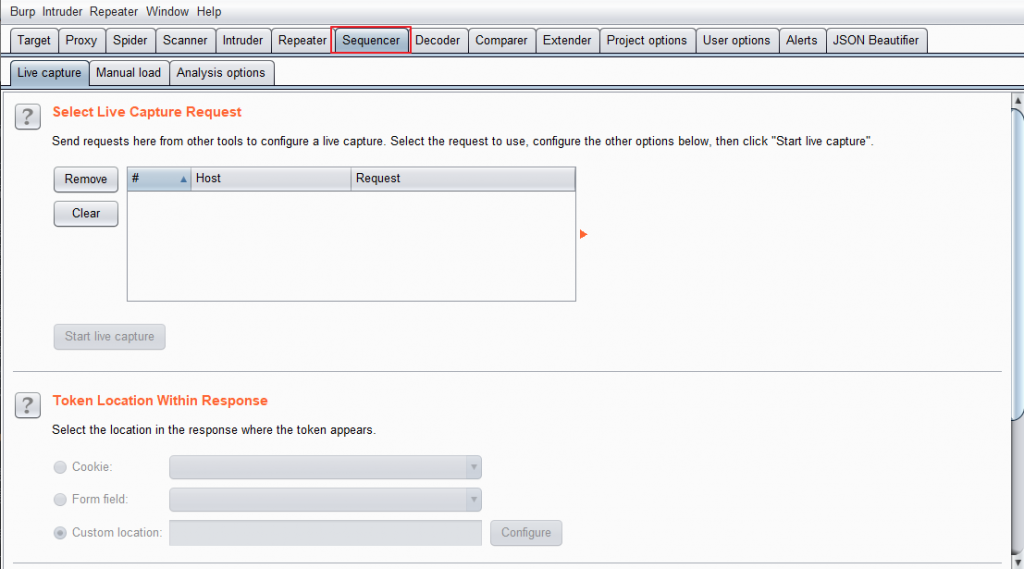

Sequencer這項功能是針對隨機的參數,

譬如說像是Session cookie或是Token進行分析,

分析其是否有規律性或是可預測的可能性。

是一個...很統計學的功能XD

老實說我很少使用這個功能,跟它很不熟。

我不常用的原因是這樣的,我個人的想法是這樣...

目前遇到的網站如果是具有(或是看似具有)變化性或隨機性的參數或Token,

大概會分成的兩種:

第一種是使用Framework或是第三方套件所產生的,

這種可預測性基本上都是沒辦法預測,隨機亂度夠高。

第二種就是開發人員自己寫,

這種裡面比較有可能可以用Sequencer找出一些有趣的點,

當然更多發現的漏洞,其實是更簡單的值,

連Sequencer這個功能都不需要就可以預測猜測出來。

不管如何~還是得介紹一下這項功能,

話不多說直接來進行實作,

因為找不到合適的範例,這邊就先用DVWA的湊合著用一下。

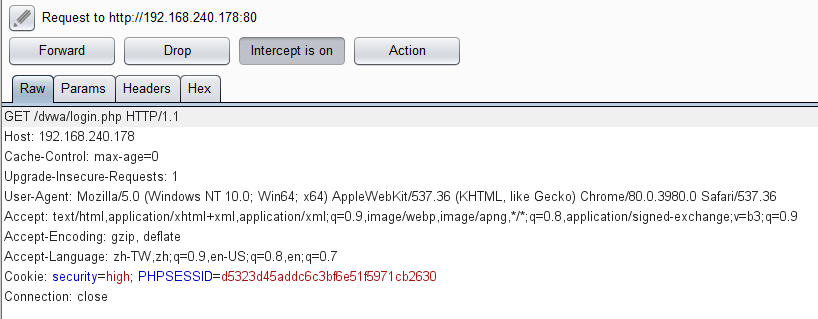

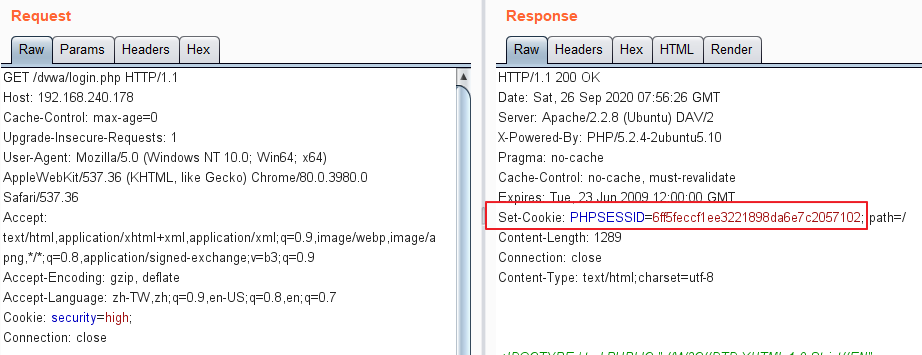

我們先選擇一個請求,點選右鍵送到Repeater,

接著把請求部分的session cookie移除,重送一次請求,

確認回應的部分有set-cookie之後再把這個請求送到Sequencer。

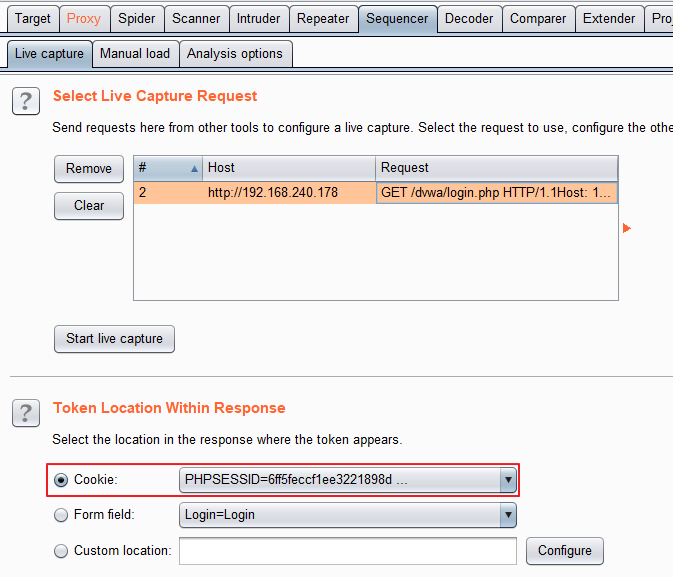

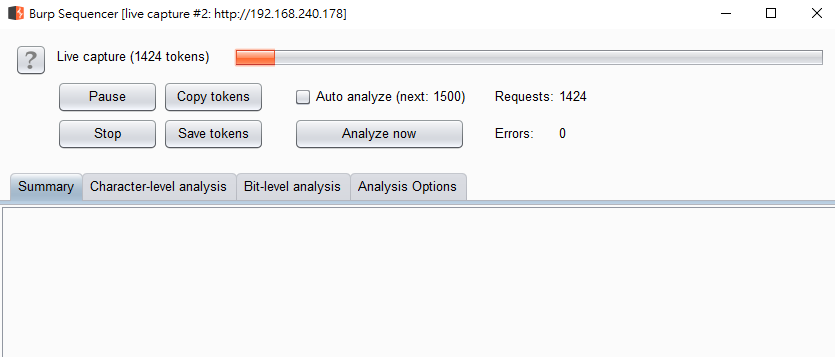

一般來說Burp在Sequencer就會自動判斷好要分析的參數,

如果沒有抓到,也可以手動利用Custom location右邊的Configure設定,

設定好我們要分析的參數,之後就可以按Select Live Capture直接開始。

這邊要注意!

分析過程會發送非常大量的請求.

所以建議不要對一般網站進行此項操作,

對自己的靶機練習就好了。

這邊的分析過程,

其實就是Sequencer會不斷的送出請求得到一個新的session cookie,

最後再把這一大堆session cookie做一些統計學的分析,

正因為如此,Sequencer的測試分析,是需要足夠的樣本數才可以有效果的。

這邊我讓他跑到1000個以上才按下暫停,按下Analyze now,

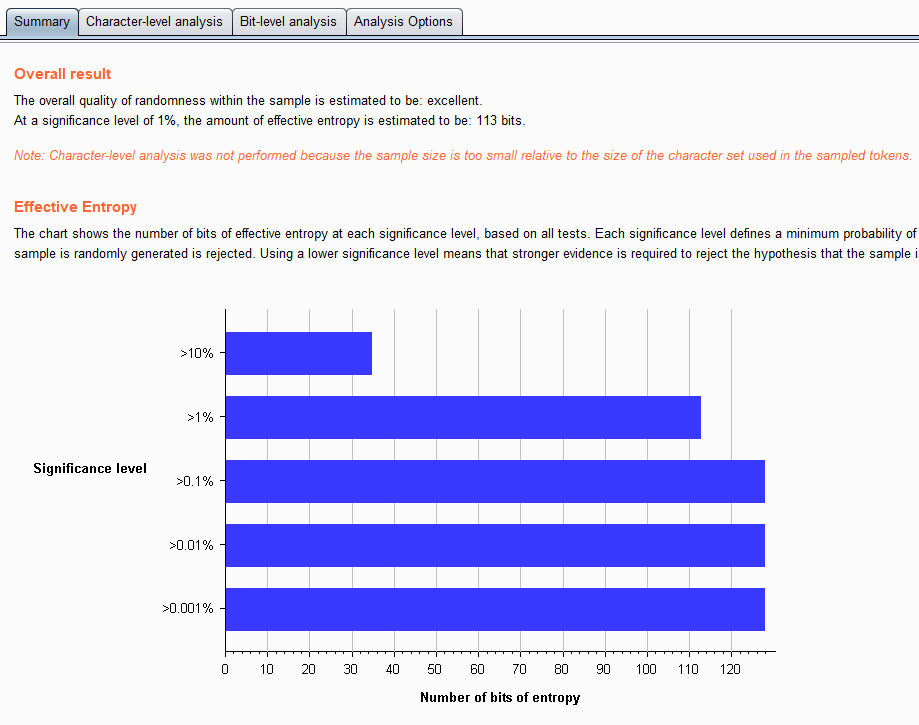

接下來我們就可以查看分析的結果如何。

這邊的分析結果就...自己有興趣再研究看看吧!

DVWA的這個session cookie其實亂度也是夠的,所以看不出甚麼有趣的東西。

但是如果偽隨機數算法比較弱的話,Session是可能會被預測的。

其實就這樣簡陋的帶過這個功能囉XD